一、本次实验的实验目的

(1)掌握使用端口扫描器的技术,了解端口扫描器的原理

(2)会用Wireshark捕获数据包,并对捕获的数据包进行简单的分析

二、搭配环境

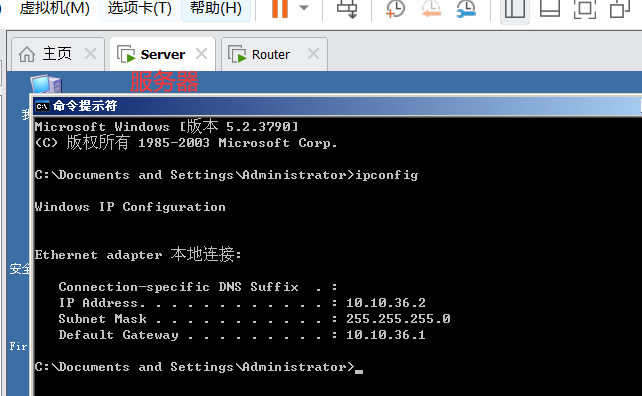

打开两台虚拟机,并参照下图,搭建网络拓扑环境,要求两台虚拟的IP地址要按照图中的标识进行设置,两台机均使用Windows Server 2003操作系统,并根据搭建完成情况,勾选对应选项。注:此处的学号=本人学号的最后两位数字

(1)将服务器的IP地址设置为10.10.学号.2

(2)将攻击机的IP地址设置为10.10.学号.3

(3)服务器与攻击机能互相连通

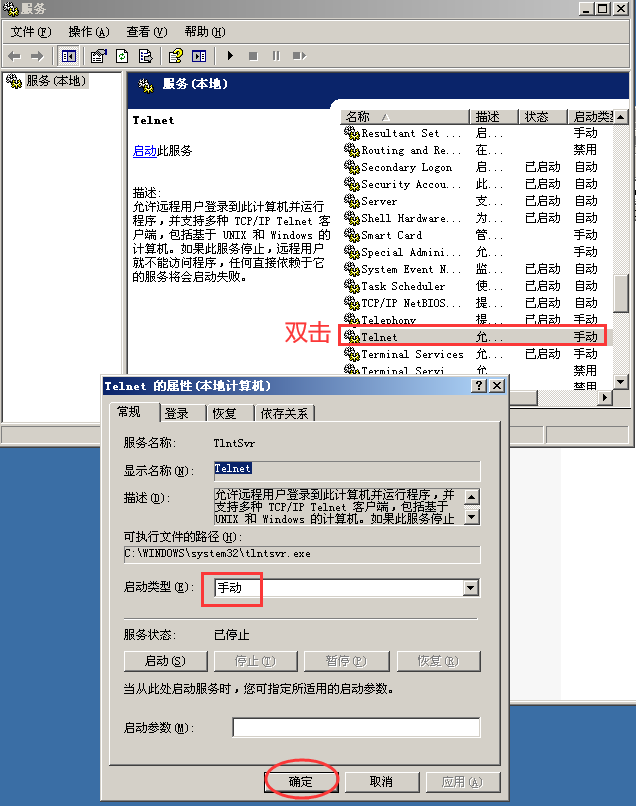

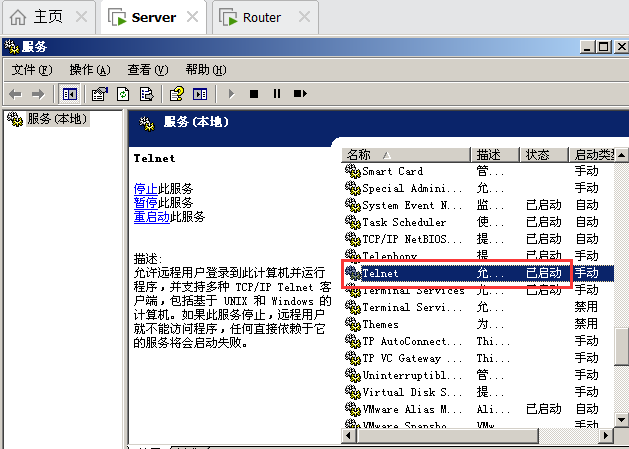

(4)在服务器上安装IIS服务(可以使用小型的HTTP、FTP软件),并开启Telnet

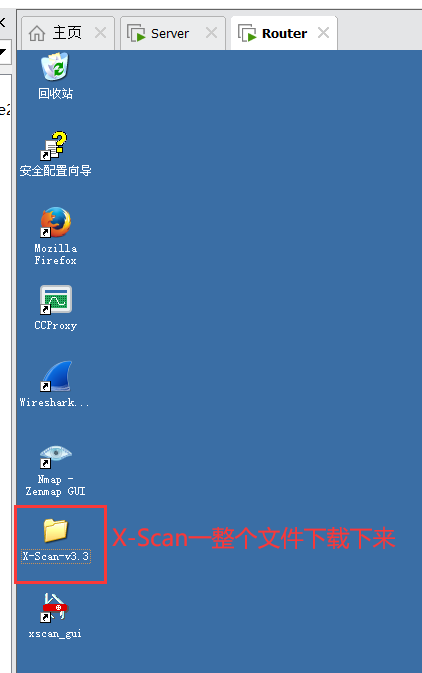

(5)在攻击机上安装Wireshark、Zenmap和X-Scan

这里并不需要用到网关,只是一个设置。

(1)(3)

(2)(3)

(4)

(5)

三、实验操作

1、 从攻击机端PING服务器端,将结果与攻击机的ipconfig同屏截图。

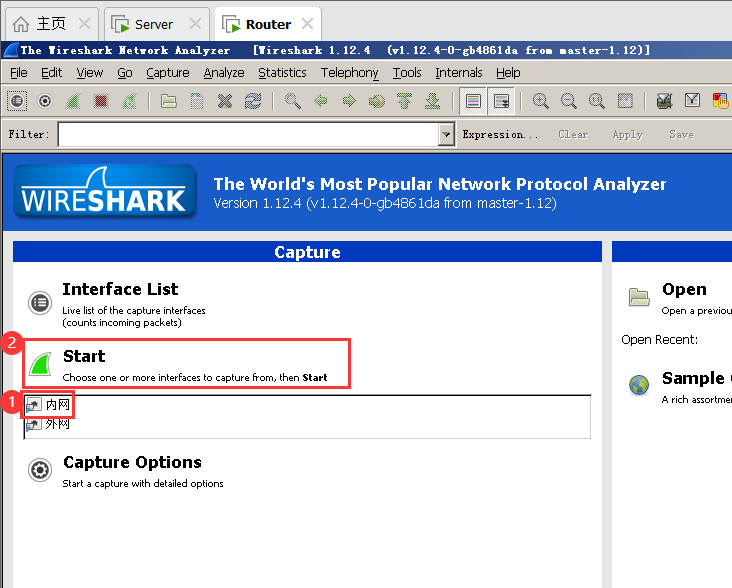

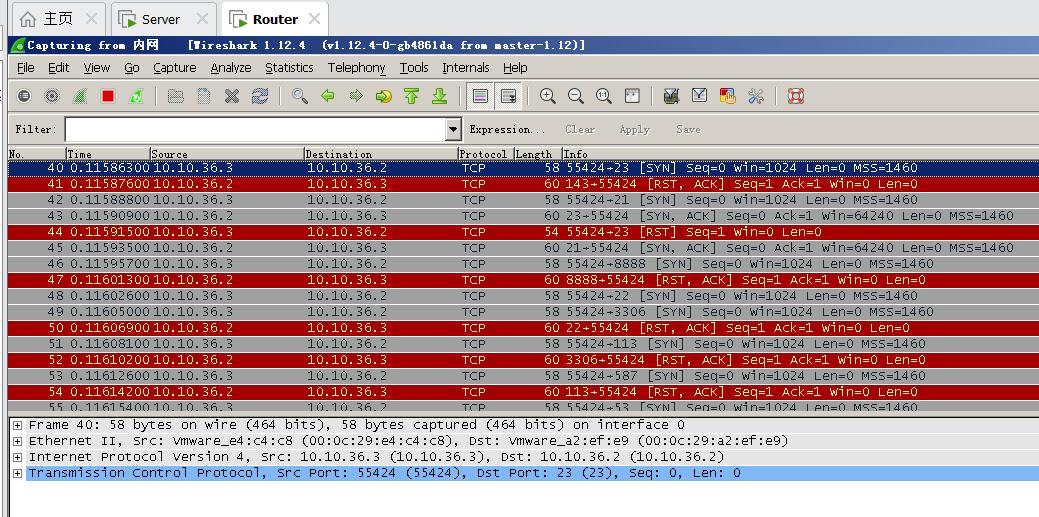

2、在攻击机端用Zenmap对服务器进行TCP SYN扫描,并用Wireshark观察对Telnet端口的扫描过程。

(1)将Zenmap的扫描命令及结果截屏,要求与攻击机的ipconfig同屏

(2)在Wireshark中过滤出对Telnet端口的扫描结果,并截屏,要求与攻击机的ipconfig同屏

(1)

输入命令:nmap -sS 目标IP(例如:nmap -sS 10.10.36.2)

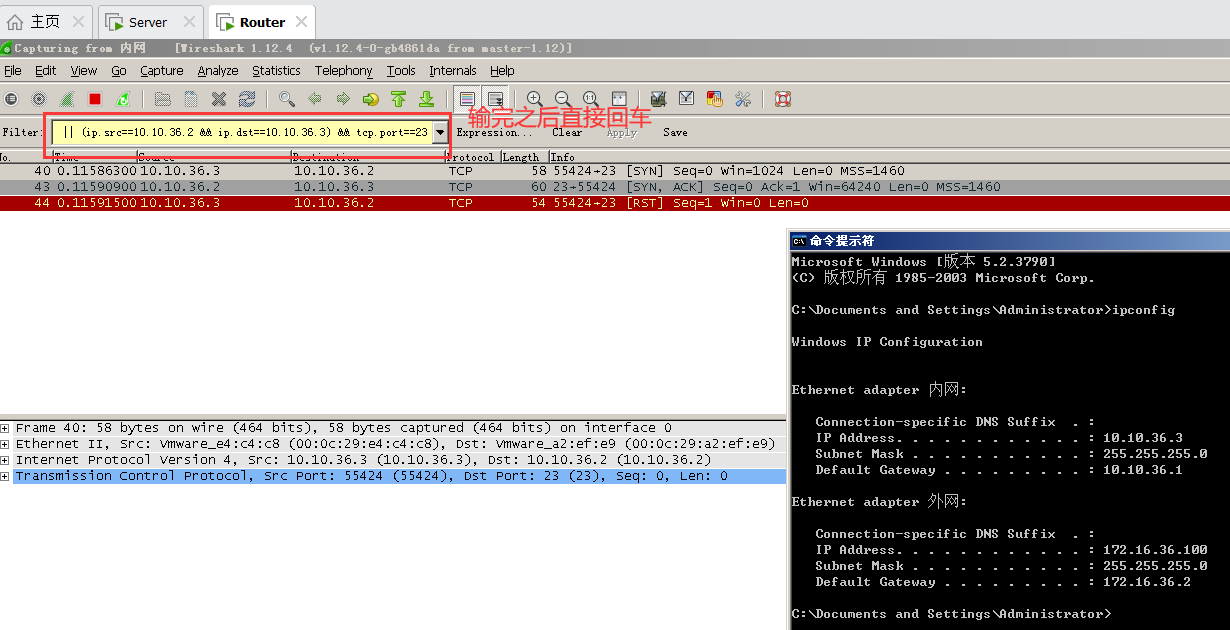

(2)

输入命令过滤Telnet:

(ip.src==本机IP && ip.dst==目标IP) || (ip.src==目标IP && ip.dst==本机IP) && tcp.port==23

(例如:(ip.src==10.10.36.3 && ip.dst==10.10.36.2) || (ip.src==10.10.36.2 && ip.dst==10.10.36.3) && tcp.port==23))

必须要在start之后再进行(1),接着继续往下走:

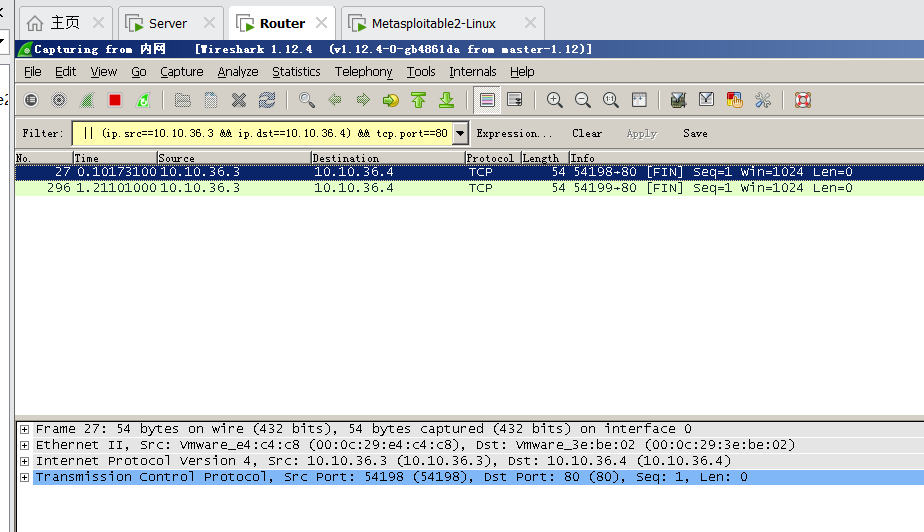

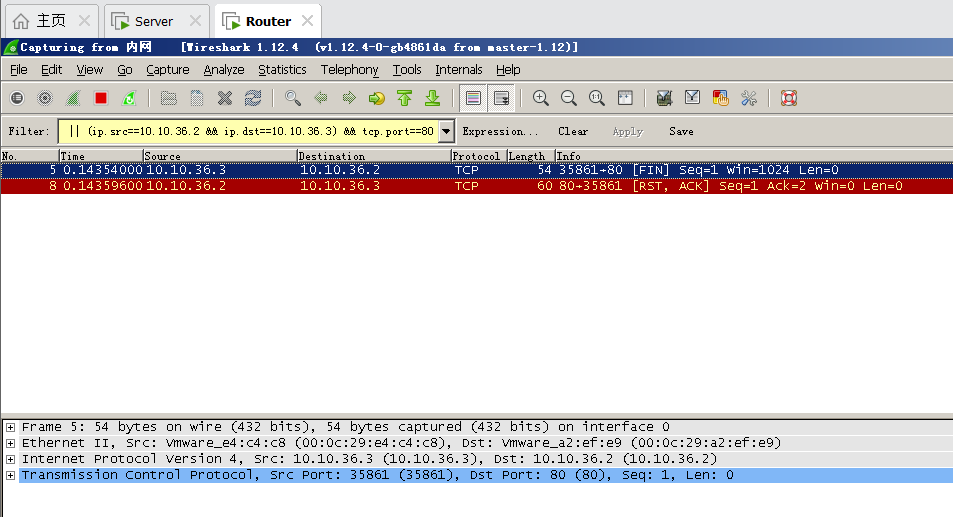

3、在攻击机端用Zenmap对服务器进行FIN扫描,并用Wireshark观察对HTTP服务端口的扫描过程。在Wireshark中过滤出对HTTP服务端口的扫描结果,并截屏,要求与攻击机的ipconfig同屏。

输入命令:nmap -sF 目标IP(例如:nmap -sF 10.10.36.2)

在Wireshark抓包 把tcp.port设置为80即可:

输入:(ip.src==本机IP && ip.dst==目标IP) || (ip.src==目标IP && ip.dst==本机IP) && tcp.port==80

(例如:(ip.src==10.10.36.3 && ip.dst==10.10.36.2) || (ip.src==10.10.36.2 && ip.dst==10.10.36.3) && tcp.port==80))

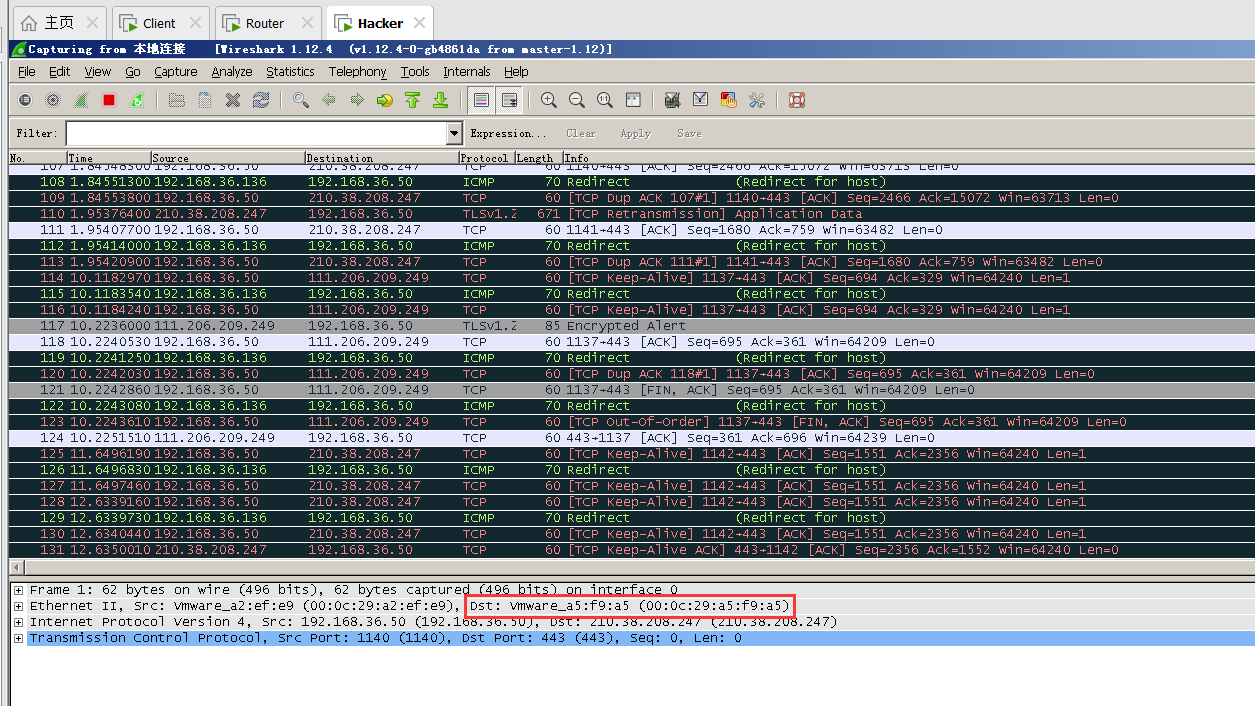

4、在攻击机端用Zenmap对服务器进行地址欺骗扫描,并用Wireshark观察对Telnet和HTTP服务端口的扫描过程。

(1)将Zenmap的扫描命令及结果截屏,要求与攻击机的ipconfig同屏。

(2)在Wireshark中过滤出对Telnet和HTTP端口的扫描结果,并截屏,要求与攻击机的ipconfig同屏。

(1)

输入命令:nmap -sS-p 23,80 -D 192.168.100.100 目标IP

(例如:nmap -sS -p 23,80 -D 192.168.100.100 10.10.36.2)

(2)

输入命令:

(ip.src==10.10.36.3 && ip.dst==10.10.36.2) || (ip.src==10.10.36.2 && ip.dst==10.10.36.3) && (tcp.port==80 || tcp.port==23)

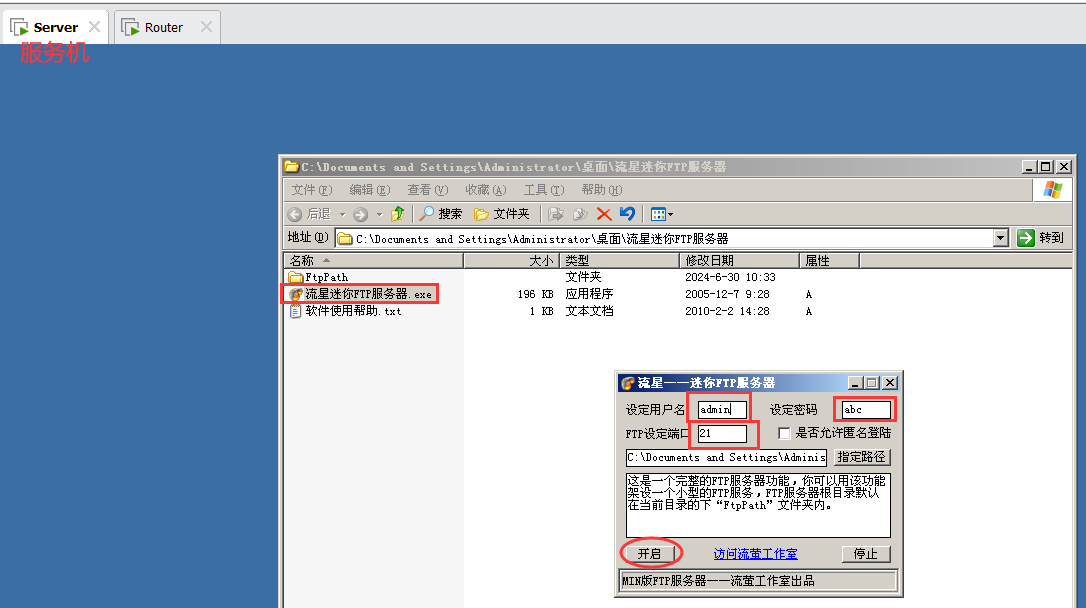

5、在服务器中开启ftp服务器(如流星迷你ftp服务器),并设置用户名为姓名全拼,密码为完整学号。

(1)将ftp服务器的设置信息截屏,结果与服务器的ipconfig同屏;

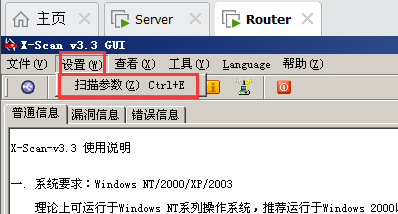

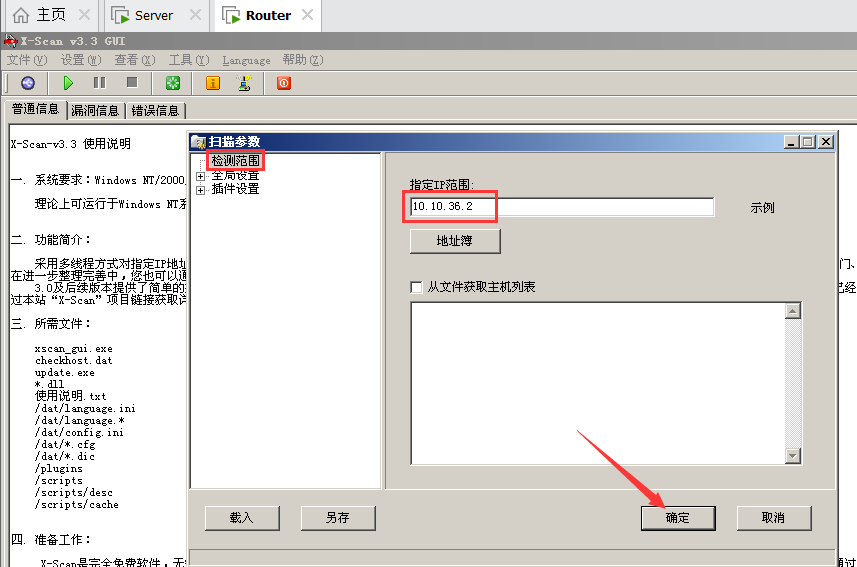

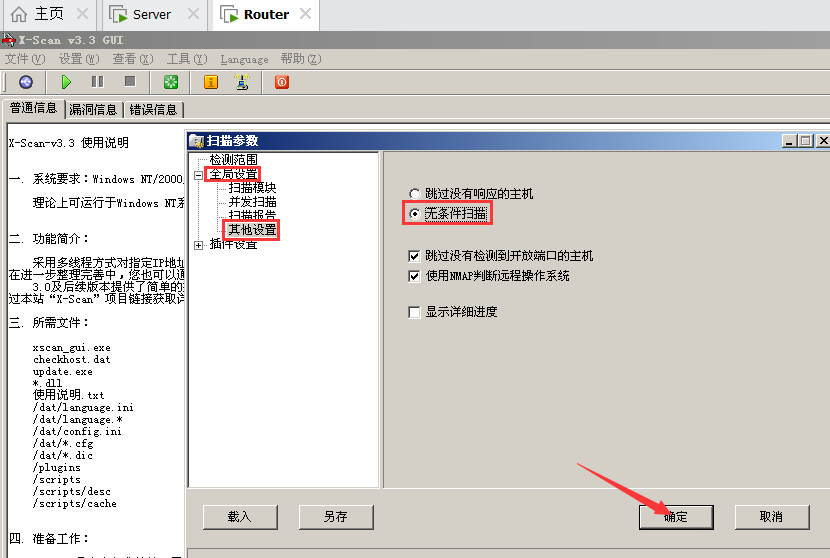

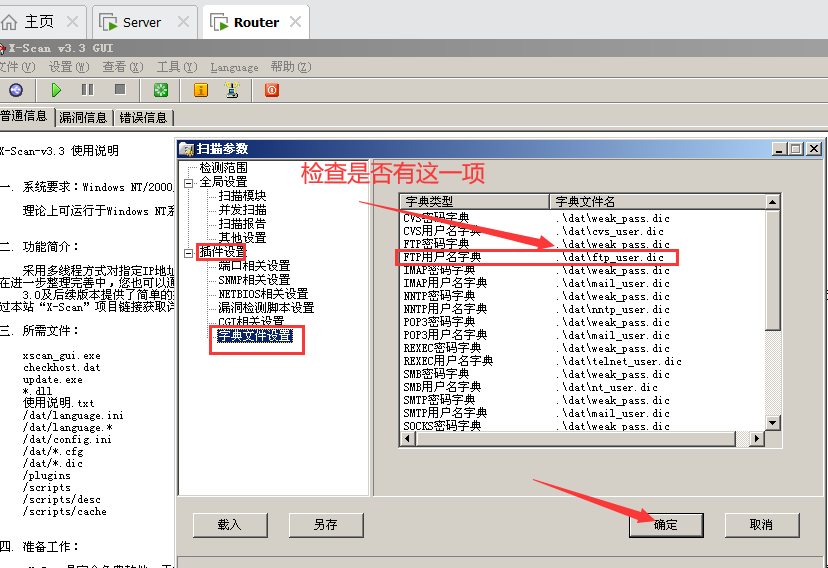

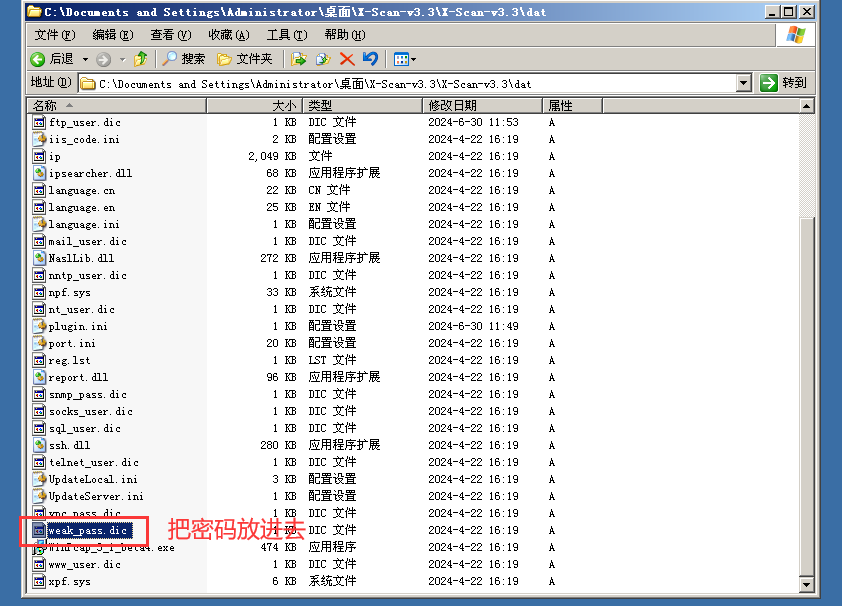

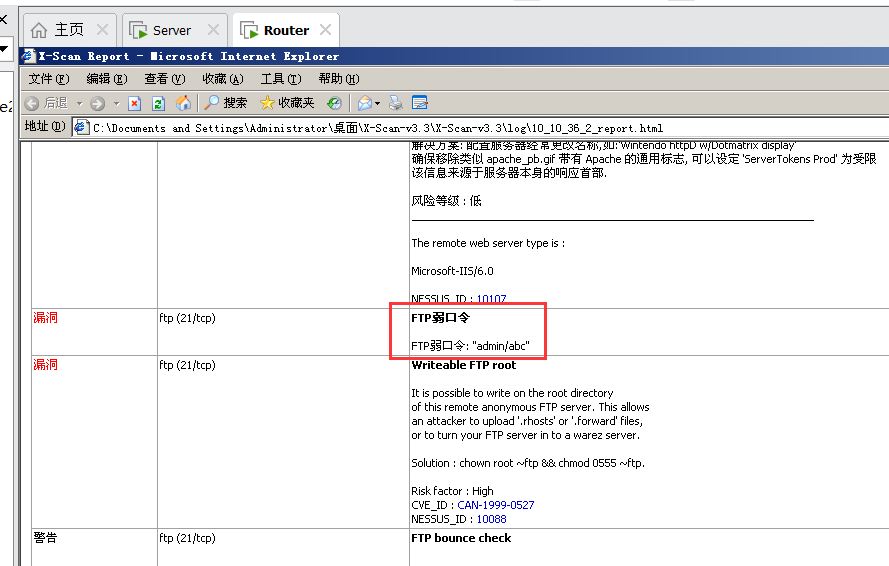

(2)在攻击机端用X-Scan对开启ftp服务的服务器进行字典破解(需将设置的用户名和密码放入相对应的文件中),并将破解结果截屏,要求与攻击机的ipconfig同屏

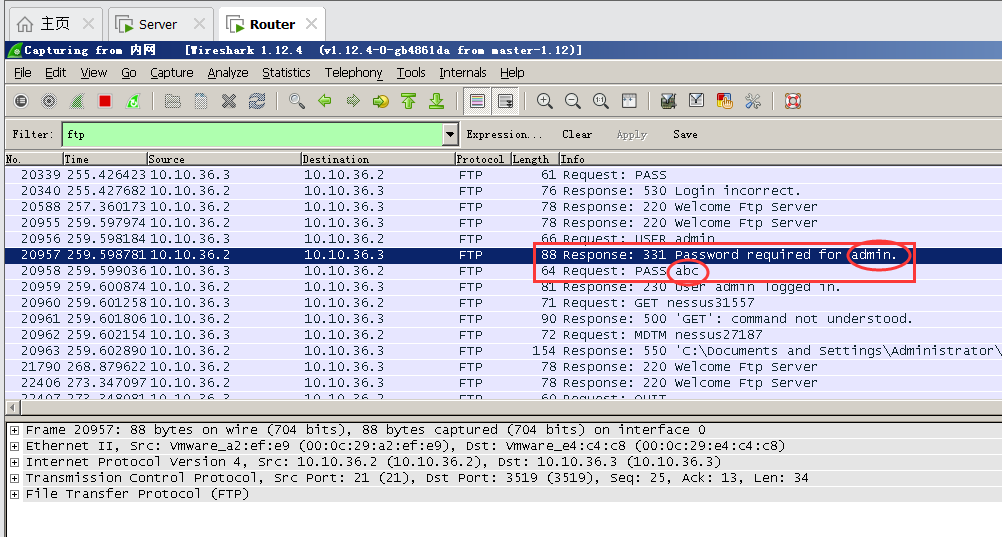

(3)用Wireshark抓包,找到破解出用户名和密码的数据包,要求结果与攻击机的ipconfig同屏。

(1)

(2)

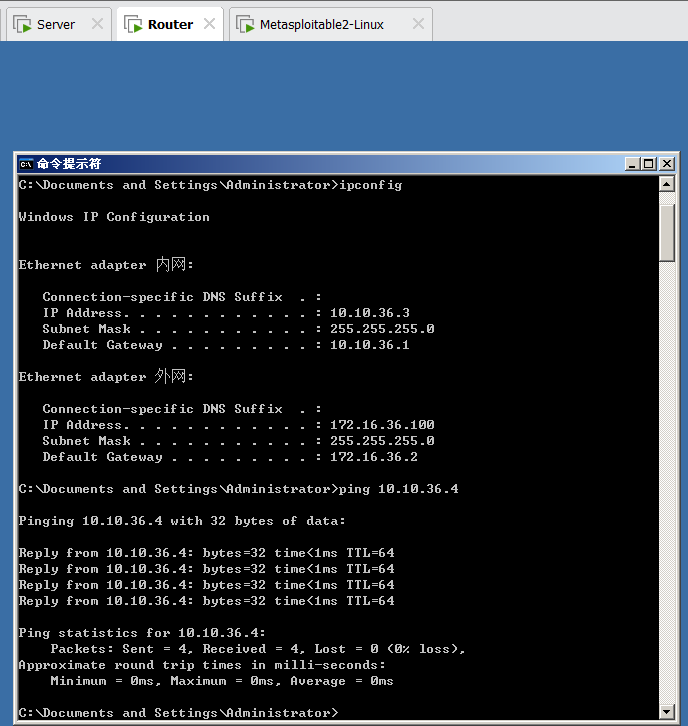

6、将服务器端的Windows Server 2003系统换成Metasploitable(Linux)系统,将ip地址设置为10.10.学号.4,在攻击机端PING服务器端,并将结果与攻击机机的ipconfig同屏截图。

账号和密码都是:msfadmin

通过ifconfig查询metasploitable的ip地址:

输入:sudo ifconfig eth0 10.10.36.2 netmask 255.255.255.0

关机命令:sudo shutdown -h now

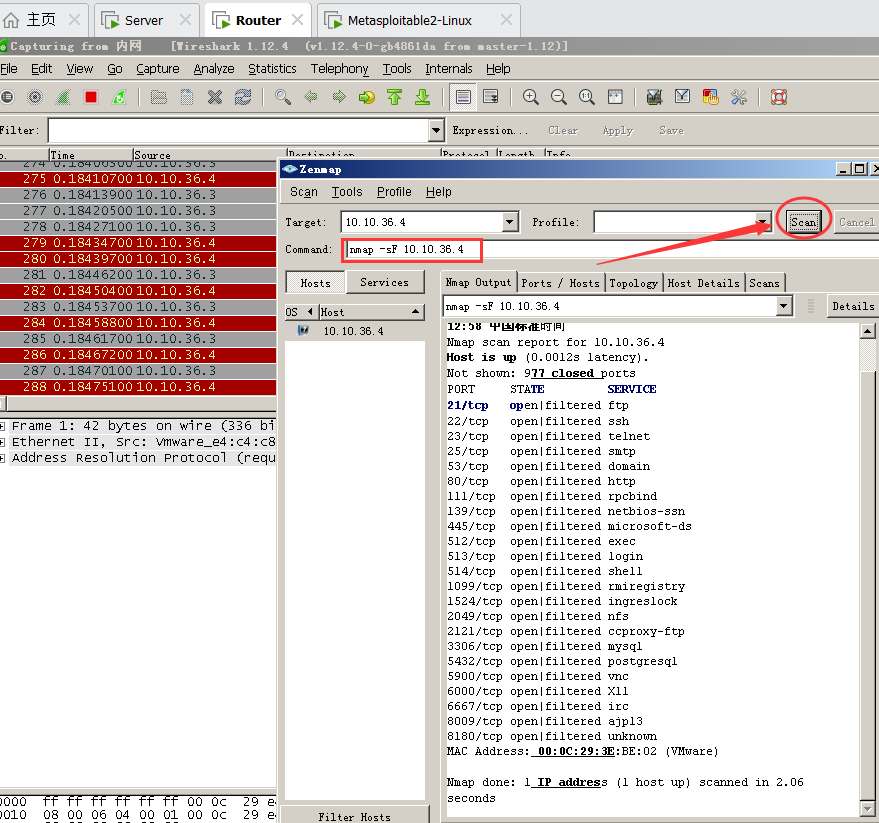

7、重新在攻击机端用Zenmap对服务器进行FIN扫描,并用Wireshark观察对HTTP服务端口的扫描过程。在Wireshark中过滤出对HTTP服务端口的扫描结果,并截屏,要求与攻击机的ipconfig同屏。

输入命令:

(ip.src==10.10.36.4 && ip.dst==10.10.36.3) || (ip.src==10.10.36.3 && ip.dst==10.10.36.4) && tcp.port==80